1.2K

Un grupo de directorio activo es un tipo especial de objeto en AD que se usa para agrupar otros objetos de directorio. En otras palabras, el grupo es una forma de recopilar usuarios, computadoras, grupos y otros objetos en una unidad administrada. Los grupos de Active Directory se pueden usar para otorgar permisos para acceder a recursos, delegar tareas administrativas de AD, vincular objetos de directiva de grupo y en listas de distribución de correo electrónico. En este artículo, hablaremos sobre los diferentes tipos de grupos de Active Directory, las diferencias entre ellos, los alcances de los grupos y le mostraremos cómo crear grupos de AD y administrarlos de varias maneras.

Tipos de grupos y ámbitos en Active Directory

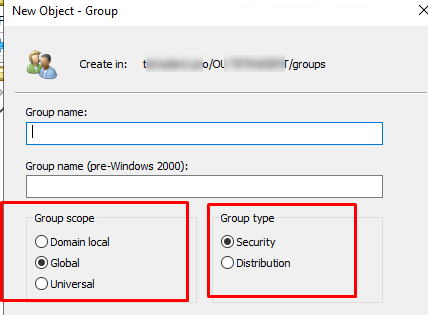

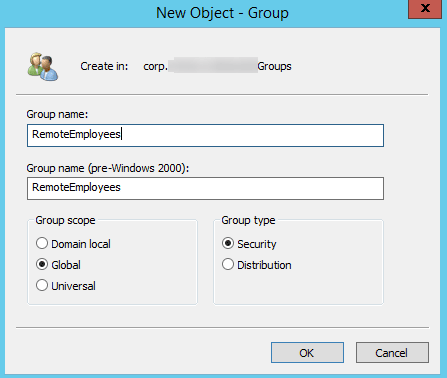

Cuando crea un nuevo grupo en Active Directory usando el complemento gráfico dsa.msc, debe seleccionar un Tipo de grupo y Ámbito de grupo.

Tipos de grupos de Active Directory

Hay dos tipos de grupos de Active Directory, cada uno con tres ámbitos:

- Grupo de seguridad — este tipo de grupo se utiliza para proporcionar acceso a los recursos (principal de seguridad). Por ejemplo, es posible que desee permitir que un grupo en particular lea archivos en una carpeta de red compartida. Para hacer esto, debe crear un grupo de seguridad, editar los permisos compartidos y agregar este grupo a la DACL;

- Grupo de distribución — se utiliza para crear listas de distribución de correo electrónico (normalmente se utiliza en Microsoft Exchange Server y en Outlook). Un correo electrónico enviado a dicho grupo llegará a todos los usuarios (destinatarios) del grupo. Este tipo de grupo no se puede utilizar para proporcionar acceso a los recursos del dominio, ya que no están habilitados para la seguridad.

Nota. Puede asignar un atributo de correo electrónico al grupo de seguridad y usarlo en las listas de distribución convirtiéndolo en un grupo de seguridad habilitado para correo (pero no se recomienda).

Ámbitos de grupo de Active Directory

Hay tres ámbito de grupos en Active Directory:

- Dominio local — se utiliza para administrar los permisos de acceso a varios dominios solo en el dominio donde se creó. Un grupo de dominio local no se puede utilizar en otros dominios (sin embargo, un grupo local puede incluir usuarios de otro dominio). Un grupo local se puede incluir en otro grupo local, pero no se puede agregar al grupo global;

- Global — utilizado para otorgar acceso a recursos en otro dominio. Solo puede agregar cuentas a este grupo desde el mismo dominio en el que se creó el grupo. Un grupo global se puede agregar a otros grupos globales y locales;

- Universal : recomendado para su uso en grandes bosques de Active Directory. Universal Group le permite definir roles y administrar recursos distribuidos en varios dominios. Es deseable usar grupos universales solo para grupos que cambian raramente. Esto se debe a que cambiar el Grupo universal hace que el Catálogo global se replique en toda la organización.

Pista. Los grupos de AD pueden ser miembros de otros grupos. Esto se llama grupos anidados. Los grupos anidados son una forma útil de administrar en AD en función de los roles y funciones comerciales.

también hay local grupos Estos grupos se crean en la base de datos local del Administrador de cuentas de seguridad (SAM) en cada equipo. La diferencia con los grupos de dominio es que los grupos locales funcionan incluso si no se puede contactar con un controlador de dominio de Active Directory.

Puede cambiar el Ámbito o el Tipo del grupo de AD. Pero hay algunas condiciones:

- Puede convertir un grupo de seguridad global en universal si el grupo no forma parte de otro grupo global;

- Puede convertir un grupo de dominio local en uno universal si no contiene otro grupo de dominio local como miembro;

- Un grupo universal se puede convertir en un grupo de dominio local sin restricciones;

- Un grupo Universal puede transformarse en Global si no incluye otro grupo universal como miembro.

Grupos integrados de Active Directory

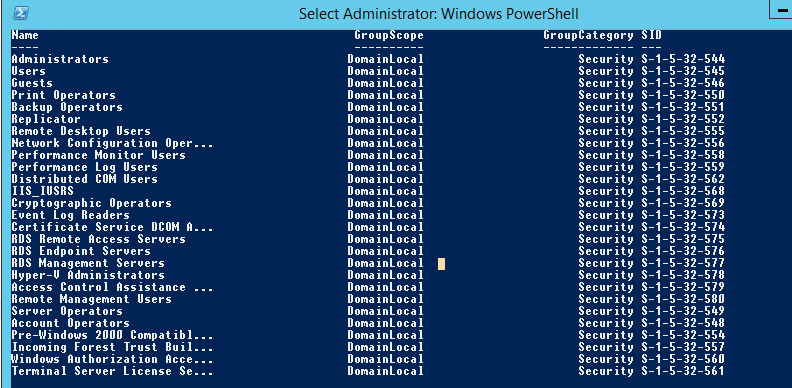

Cuando crea un nuevo dominio AD, se crean varios grupos de seguridad predefinidos (integrados) con un ámbito DomainLocal. Estos grupos predefinidos se pueden utilizar para controlar el acceso a los recursos compartidos y delegar permisos administrativos específicos a nivel de dominio. Los grupos AD predeterminados se encuentran en un contenedor AD especial Incorporado.

Nota. No puede agregar grupos de AD integrados entre sí.

Puede enumerar el grupo AD predefinido mediante PowerShell:

Get-ADGroup -SearchBase 'CN=Builtin,DC=theitbros,DC=com' -Filter * | Format-Table Name,GroupScope,GroupCategory,SID -AutoSize

Administrators DomainLocal Security S-1-5-32-544Users DomainLocal Security S-1-5-32-545

Guests DomainLocal Security S-1-5-32-546

Print Operators DomainLocal Security S-1-5-32-550

Backup Operators DomainLocal Security S-1-5-32-551

Replicator DomainLocal Security S-1-5-32-552

Remote Desktop Users DomainLocal Security S-1-5-32-555

Network Configuration Operators DomainLocal Security S-1-5-32-556

Performance Monitor Users DomainLocal Security S-1-5-32-558

Performance Log Users DomainLocal Security S-1-5-32-559

Distributed COM Users DomainLocal Security S-1-5-32-562

IIS_IUSRS DomainLocal Security S-1-5-32-568

Cryptographic Operators DomainLocal Security S-1-5-32-569

Event Log Readers DomainLocal Security S-1-5-32-573

Certificate Service DCOM Access DomainLocal Security S-1-5-32-574

RDS Remote Access Servers DomainLocal Security S-1-5-32-575

RDS Endpoint Servers DomainLocal Security S-1-5-32-576

RDS Management Servers DomainLocal Security S-1-5-32-577

Hyper-V Administrators DomainLocal Security S-1-5-32-578

Access Control Assistance Operators DomainLocal Security S-1-5-32-579

Remote Management Users DomainLocal Security S-1-5-32-580

Server Operators DomainLocal Security S-1-5-32-549

Account Operators DomainLocal Security S-1-5-32-548

Pre-Windows 2000 Compatible Access DomainLocal Security S-1-5-32-554

Incoming Forest Trust Builders DomainLocal Security S-1-5-32-557

Windows Authorization Access Group DomainLocal Security S-1-5-32-560

Terminal Server License Servers DomainLocal Security S-1-5-32-561

Tenga en cuenta que los grupos AD integrados utilizan un formato SID especial: S-1-5-32-xxx (xxx de 500 a 1000). Para los grupos regulares de AD, el SID se ve así: S-1-5-21-yyy-zzz, donde yyy es el identificador de dominio, zzz: ID relativo (RID).

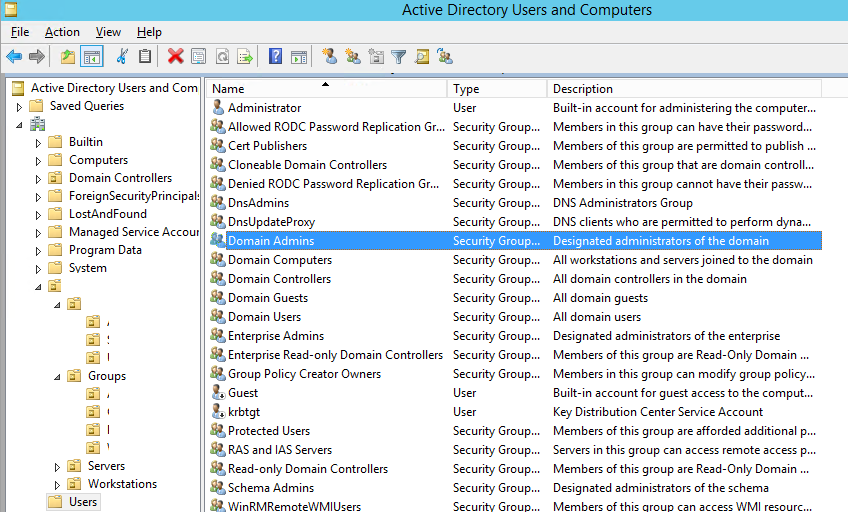

También hay algunos grupos privilegiados incorporados en Active Directory, como administradores de dominio, administradores de empresas, administradores de Dns, etc.

Cómo crear un grupo en Active Directory con el complemento ADUC

Debes ser miembro de la Operadores de cuenta, Administradores de dominioo Administradores de empresas grupo para crear, modificar o eliminar un grupo en Active Directory. También puede delegar los privilegios para administrar grupos en unidades organizativas específicas a usuarios que no sean administradores.

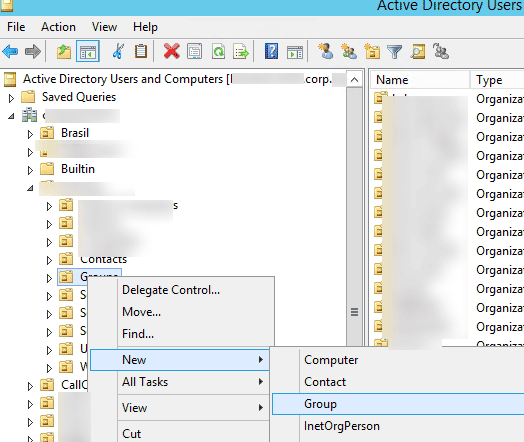

La forma más sencilla de crear un nuevo grupo en el dominio de AD es utilizar el complemento Usuarios y equipos de Active Directory. Vaya a la unidad organizativa de AD de destino en la que desea crear el grupo, haga clic con el botón derecho en ella y seleccione Nuevo > Grupo.

Especifique un nombre de grupo exclusivo, seleccione el tipo y el ámbito del grupo y haga clic en Aceptar.

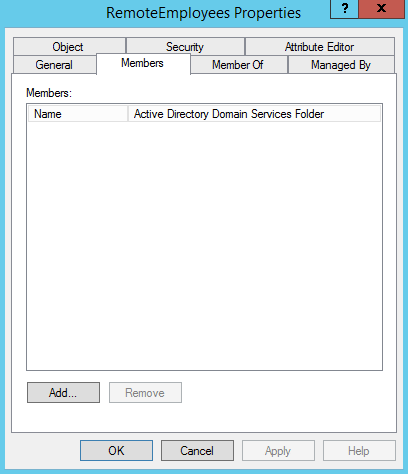

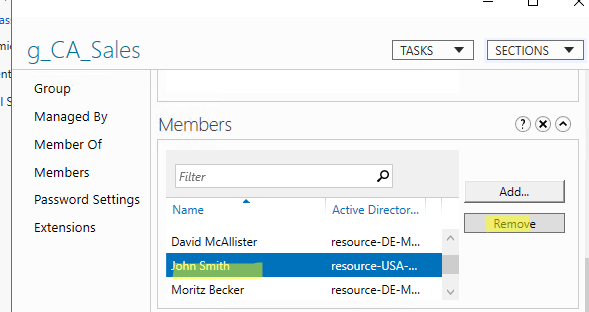

Para agregar un objeto a los miembros del grupo, vaya a la Miembros pestaña y usa la Agregar para agregar usuarios, computadoras u otros grupos.

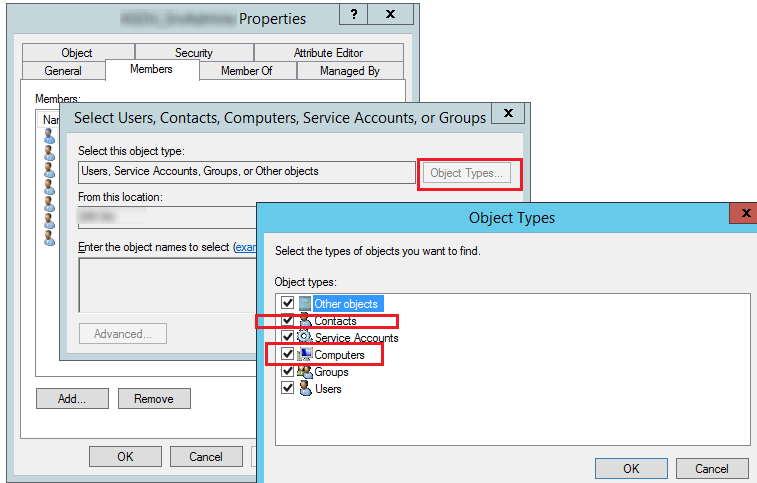

Tenga en cuenta que al agregar miembros a un grupo, las búsquedas se realizan solo para los siguientes tipos de objetos: Usuarios, Grupos y Cuentas de servicio. Si desea agregar un objeto AD al grupo de seguridad (como una computadora o un contacto), haga clic en el Tipos de objetosy revisa las opciones Contactos y Ordenadores. Ahora puede seleccionar cualquier tipo de objeto de Active Directory.

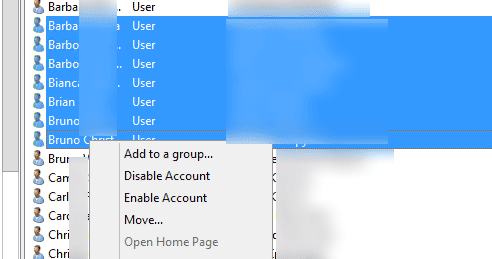

También puede agregar un usuario al grupo haciendo clic derecho sobre él y seleccionando el elemento Agregar a un grupo. Esto es útil si necesita agregar usuarios a un grupo de forma masiva.

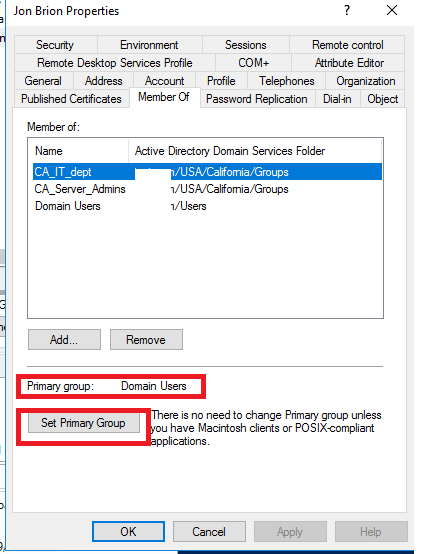

Tenga en cuenta que en la pestaña Miembro, en las propiedades de cualquier usuario de Active Directory, su Grupo primario está especificado. ID de grupo principal se utilizó para admitir el modelo UNIX POSIX para controlar el acceso a los recursos. En Active Directory, el atributo PrimaryGroupID para un usuario debe ser el RID (identificador relativo) del grupo al que se asociará el usuario. De forma predeterminada, todos los usuarios de Active Directory tienen un PrimaryGroupID de 513 (Usuario de dominio grupo).

Solo se pueden especificar grupos de seguridad globales o universales como grupo principal.

En la mayoría de los casos, no debe cambiar el atributo Grupo principal excepto en casos especiales relacionados con aplicaciones POSIX y clientes Mac.

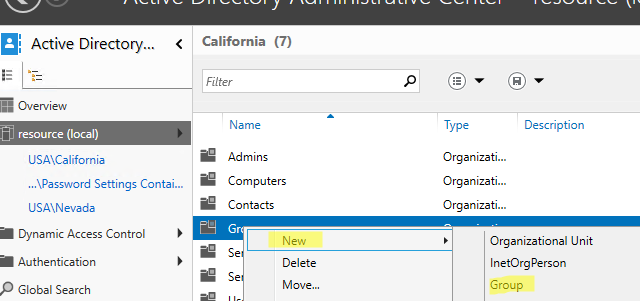

También puede crear nuevos grupos de seguridad desde el Centro administrativo gráfico de Active Directory (dsac.exe). Haga clic derecho en el nombre de dominio o OU y seleccione Nuevo > Grupo.

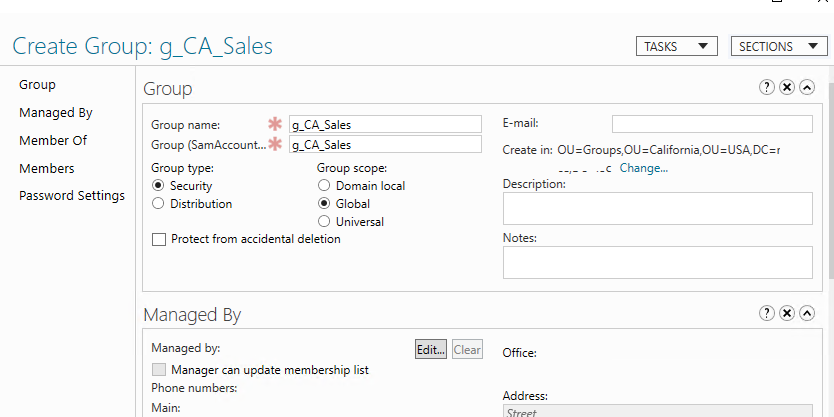

Rellene los siguientes campos obligatorios:

- Nombre del grupo.

- Ámbito de grupo (Global/Dominio local/Universal).

- Tipo de grupo (Seguridad/Distribución).

Aquí también puede establecer una descripción para el grupo, habilitar/deshabilitar la opción Proteger contra eliminación accidental, agregar usuarios al grupo, etc.

Haga clic en Aceptar para crear el grupo.

Para eliminar un usuario de un grupo, busque el grupo por nombre mediante la Búsqueda global y abra sus propiedades. Ve a la Miembros pestaña, seleccione el usuario que desea eliminar y haga clic en el Eliminar botón. Haga clic en Aceptar para guardar sus cambios.

Crear y modificar grupos de Active Directory mediante PowerShell

Para crear grupos de Active Directory, use PowerShell Nuevo-ADGroup cmdlet del módulo Active Directory para Windows PowerShell.

El tipo de grupo (Seguridad o Distribución) se especifica mediante el -Categoría de grupo argumento. El ámbito del grupo se especifica mediante el -Ámbito de grupo parámetro (valores válidos: DomainLocal, Global o Universal).

Puede usar el comando para crear un nuevo grupo de distribución global en la unidad organizativa de destino:

New-ADGroup -Path "OU=Groups,OU=Brasil,DC=theitbros,DC=com" -Name "BrasilUsers" -GroupScope Global -GroupCategory Distribution

Para encontrar todos los grupos de distribución en su dominio, use el siguiente cmdlet:

Get-ADGroup -Filter 'groupcategory -eq "Distribution"'

Utilice el siguiente comando para un nuevo grupo de seguridad:

New-ADGroup –Name RemoteAccessUsers -GroupScope Universal -GroupCategory Security -Path "OU=Groups,OU=USA,DC=theitbros,DC=com"

Puede cambiar los atributos del grupo de Active Directory mediante el cmdlet Set-ADGroup. Por ejemplo, desea agregar una descripción al grupo de seguridad que creó anteriormente:

Set-ADGroup RemoteAccessUsers –Description “Users that can access corporate network over DirectAccess and VPN server”

Además, puede usar el cmdlet Set-ADGroup para cambiar el ámbito del grupo. Por ejemplo, use el siguiente comando para convertir el Distribución global grupo a la Seguridad Universal tipo de grupo:

Get-AdGroup RemoteAccessUsers | Set-ADGroup -GroupScope Universal -GroupCategory Security

Ahora puede agregar usuarios a este grupo mediante el cmdlet Add-ADGroupMember:

Add-ADGroupMember RemoteAccessUsers -Members user1,user2,user3

Para quitar un usuario de un grupo de AD, use el cmdlet Remove-ADGroupMember:

Remove-ADGroupMember -Identity RemoteAccessUsers -Members user1, user2

Confirme la eliminación de la membresía del usuario presionando Y > Enter.

Para eliminar por completo un grupo de Active Directory, ejecute:

Remove-ADGroup -Identity RemoteAccessUsers

Cuando elimine un grupo, se le pedirá que confirme la eliminación. Para deshabilitar la confirmación de eliminación, agregue el parámetro Confirmar:

Remove-ADGroup -Identity RemoteAccessUsers –Confirm:$false

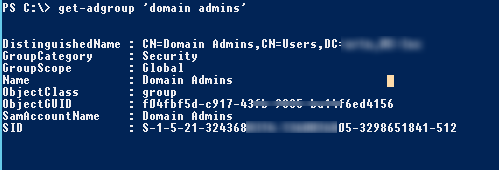

Para obtener toda la información sobre el grupo especificado, use el cmdlet Get-ADGroup:

get-adgroup 'domain admins’

DistinguishedName : CN=Domain Admins,CN=Users,DC=theitbros,DC=comGroupCategory : Security

GroupScope : Global

Name : Domain Admins

ObjectClass : group

ObjectGUID : f04fbf5d-c917-43fb-9235-b214f6ea4156

SamAccountName : Domain Admins

SID : S-1-5-21-3243688314-1360023605-3291231821-512

Puede calcular el número total de usuarios en el grupo:

(Get-ADGroupMember -Identity 'Domain Admin').Count

Puede enumerar (exportar) miembros del grupo de Active Directory mediante el cmdlet Get-ADGroupMember.

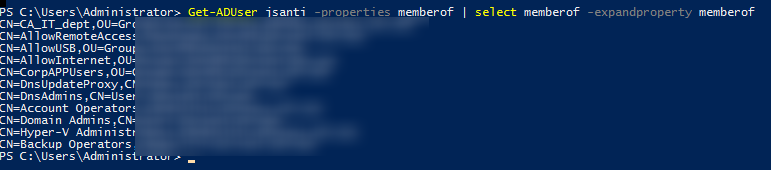

Para enumerar los grupos de AD a los que pertenece la cuenta de usuario (incluidos los grupos anidados de AD), ejecute el comando:

Get-ADUser jbrion -properties memberof | select memberof -expandproperty memberof

A veces, necesita copiar la membresía de un usuario en una gran cantidad de grupos de AD. Si el usuario es miembro de una gran cantidad de grupos, hacerlo manualmente es muy tedioso. Para copiar todos los grupos de seguridad de un usuario de dominio y agregarlos a otra cuenta de usuario, use el siguiente script de PowerShell:

$SourceADUser= “j.brion"$TargetADUser=”b.semenov”

$SourceADGroups = Get-ADPrincipalGroupMembership -Identity $SourceADUser

Add-ADPrincipalGroupMembership -Identity $TargetADUser -MemberOf $SourceADGroups

Otro ejemplo útil. Intentemos encontrar todos los grupos de AD que contengan *Admin* en el nombre y mostrar los usuarios que son miembros de estos grupos (para mostrar solo cuentas únicas, use el –Único parámetro):

Get-ADGroup -filter 'SamAccountName -like "*Admin*"' | Get-ADGroupMember -recursive|Select-Object -Unique

Si el grupo incluye usuarios de otros bosques, el cmdlet Get-ADGroupMember devolverá un error:

Get-ADGroupMember : The specified directory service attribute or value does not exist

Pista. El cmdlet Get-ADGroupMember no admite usuarios de bosques de AD cruzados.

Si desea obtener una ID de grupo principal, use el siguiente script de PowerShell:

$ADdomainSID = Get-ADDomain | Select-Object -ExpandProperty DomainSID | Select-Object -ExpandProperty ValueGet-ADGroup -Identity $($ADdomainSID + "-" + $primaryGroupID)

Niveles funcionales de Active Directory de Windows Server 2012 R2 y soporte más reciente Membresía de grupo basada en el tiempo. Esta función permite a los administradores asignar una membresía de grupo temporal, que se expresa como un valor de tiempo de vida (TTL). Este valor se agregará al ticket de Kerberos. Esto también se conoce como la función de enlaces que caducan.

Puede agregar temporalmente un usuario a un grupo mediante PowerShell. Por ejemplo, desea agregar un usuario a un grupo de seguridad por solo 2 días para asignar permisos temporales. Ejecute el siguiente comando de PowerShell:

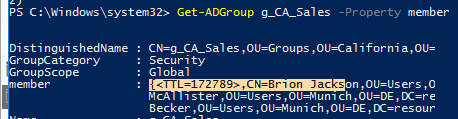

Add-ADGroupMember -Identity g_CA_Sales -Members b.jackson -MemberTimeToLive (New-TimeSpan -Days 2)

Después de dos días, la cuenta de usuario se eliminará automáticamente del grupo. Para ver el tiempo restante (en segundos) que un usuario permanecerá en un grupo:

Get-ADGroup g_CA_Sales -Property member -ShowMemberTimeToLive

En este artículo, ha aprendido acerca de los grupos en Active Directory. Hemos cubierto los tipos de grupos en Active Directory y Scopes, cómo crear y administrar grupos usando la GUI de ADUC y PowerShell.